연계 규칙 추가

연계 규칙을 생성합니다. 연계 규칙은 관리자가 규칙을 설정하고 그 규칙의 조건이 충족될 때 대응하는

규칙을 설정할 수 있습니다. 규칙은 에이전트의 공통적인 정보로 규칙을 생성할 수도 있고, 보안 제품에 따라 규칙을 설정할 수

있습니다.

연계 규칙 추가에서 확인할 수 있는 주요 내용은 다음과

같습니다.

- 연계 규칙 추가/수정/삭제

- 연계 규칙에 대한 대응 설정

- 제품 라이선스별 연계 규칙

설정

연계 규칙의 연산자

연계 규칙에 대한 상세 세부 규칙을 설정합니다. 연계 규칙에서는 대상 항목의 값을 연산자로 비교하거나, 문자열을 포함한 상태를

지정할 수 있습니다. 여러 개의 항목을 설정할 경우 항목간 AND/OR 조건을

설정할 수 있습니다. 규칙 설정은 공통, V3/EDR 중에서 대상을 선택하고, 그 대상에 대한 세부

규칙을 설정합니다. 연계 규칙 생성 시에 사용되는 연산자는 다음과 같습니다.

초과( ): 기준이 되는 수를 포함하지 않습니다. 예) 마지막 접속 날짜를 3으로

설정하면, 마지막 접속 날짜가 3일이 되면 규칙에 포함되지 않고 4일째 되는 날부터

규칙의 조건을 만족합니다.

): 기준이 되는 수를 포함하지 않습니다. 예) 마지막 접속 날짜를 3으로

설정하면, 마지막 접속 날짜가 3일이 되면 규칙에 포함되지 않고 4일째 되는 날부터

규칙의 조건을 만족합니다.

이상( ): 기준이 되는 수를 포함하여, 기준이 되는 수를 넘는 수를 말합니다. 예) 마지막

접속 날짜를 5로 설정하면, 5를

포함하여 5 이상의 수는 규칙의 조건에 만족합니다.

): 기준이 되는 수를 포함하여, 기준이 되는 수를 넘는 수를 말합니다. 예) 마지막

접속 날짜를 5로 설정하면, 5를

포함하여 5 이상의 수는 규칙의 조건에 만족합니다.

미만( ): 기준이 되는 수를 포함하지 않고 그 수보다 작은 수를 말합니다. 예) 마지막 접속 날짜를

3으로 설정하면, 3을 포함하지 않고 2부터 규칙의 조건에 만족합니다.

): 기준이 되는 수를 포함하지 않고 그 수보다 작은 수를 말합니다. 예) 마지막 접속 날짜를

3으로 설정하면, 3을 포함하지 않고 2부터 규칙의 조건에 만족합니다.

이하( ): 기준이 되는 수를 포함하여, 기준이 되는 수보다 작은 모든 수를 말합니다. 예)

마지막 접속 날짜를 5로 설정하면, 5를 포함하여 5 이하의 수가

규칙의 조건에 만족합니다..

): 기준이 되는 수를 포함하여, 기준이 되는 수보다 작은 모든 수를 말합니다. 예)

마지막 접속 날짜를 5로 설정하면, 5를 포함하여 5 이하의 수가

규칙의 조건에 만족합니다..

동일( ): 기준이 되는 수와 일치되는 수를 말합니다. 예) 마지막 접속 날짜를 5로 설정하면, 5와 동일한 수가 규칙의 조건에 만족합니다.

): 기준이 되는 수와 일치되는 수를 말합니다. 예) 마지막 접속 날짜를 5로 설정하면, 5와 동일한 수가 규칙의 조건에 만족합니다.

유사( ) : 입력한 문자열과 부분적으로 일치하는 데이터를 검색합니다. 예) 에이전트 버전을

5.0.0.1 Like로 설정하면 5.0.0.1(123)

등의 5.0.0.1로 시작하는 문자열이 규칙의 조건에 만족합니다.

) : 입력한 문자열과 부분적으로 일치하는 데이터를 검색합니다. 예) 에이전트 버전을

5.0.0.1 Like로 설정하면 5.0.0.1(123)

등의 5.0.0.1로 시작하는 문자열이 규칙의 조건에 만족합니다.

AND

조건 추가( ): 하나의 규칙 내에서 여러 조건이 있다면 모든

조건을 만족해야 합니다.

): 하나의 규칙 내에서 여러 조건이 있다면 모든

조건을 만족해야 합니다.

OR

규칙 조건 추가: OR 규칙 조건은 여러 조건 중 한 가지만 만족해도

조건에 만족합니다.

NOT:

설정한 조건을 제외합니다. 예) NOT 192.168.1.1~192.168.1.10로

IP 주소 범위를 설정하면, 설정한 IP 주소 범위를 제외한 192.168.2.x~ 등이 대상입니다.

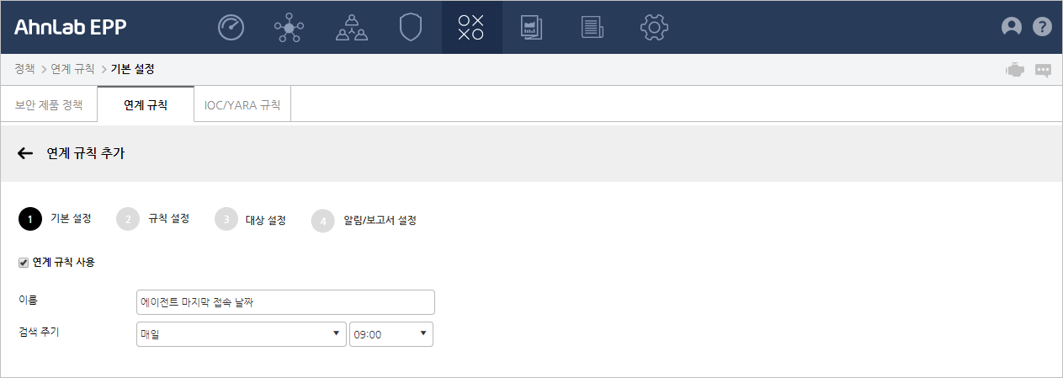

연계 규칙 추가

연계 규칙을 추가합니다. 연계 규칙 추가는 (1)기본 설정, (2)규칙 설정, (3)대상

설정, (4)알림/보고서 설정의 4단계로 이루어집니다. (1)기본 설정에서는

연계 규칙의 이름과 주기를 설정합니다. (2)규칙 설정에서는 세부적인 규칙과

그 규칙에 해당하는 대응 규칙을 설정합니다. (3)대상 설정에서는 규칙을

적용할 대상이나 예외 대상을 설정합니다. (4)알림/보고서 설정에서는 설정한

규칙에 대한 조건 만족 시 알림과 보고서를 생성할 수 있습니다. 연계 규칙을 추가하는 방법은 다음과 같습니다.

웹

화면 위쪽에 있는 대 메뉴에서 정책을 선택합니다.

정책

> 연계 규칙을 클릭합니다.

연계

규칙 화면에서 추가를 클릭합니다.

(1)기본

설정에서 연계 규칙 사용 여부와 정책 이름, 검색 주기를

설정하고 다음을 클릭합니다.

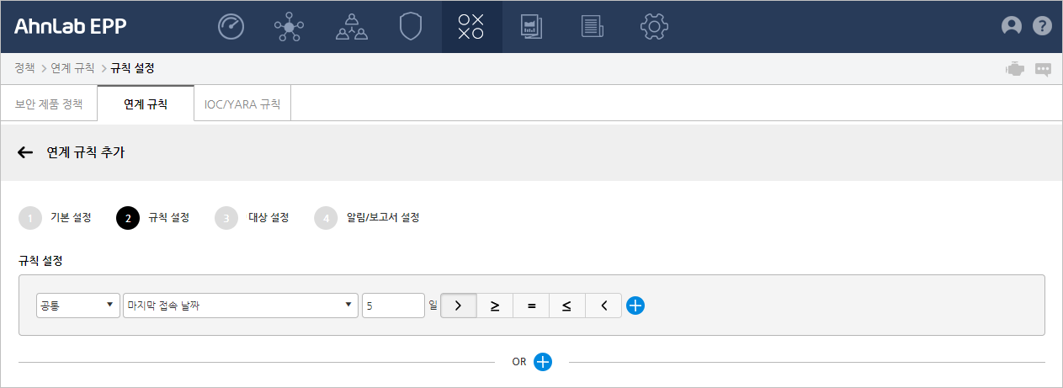

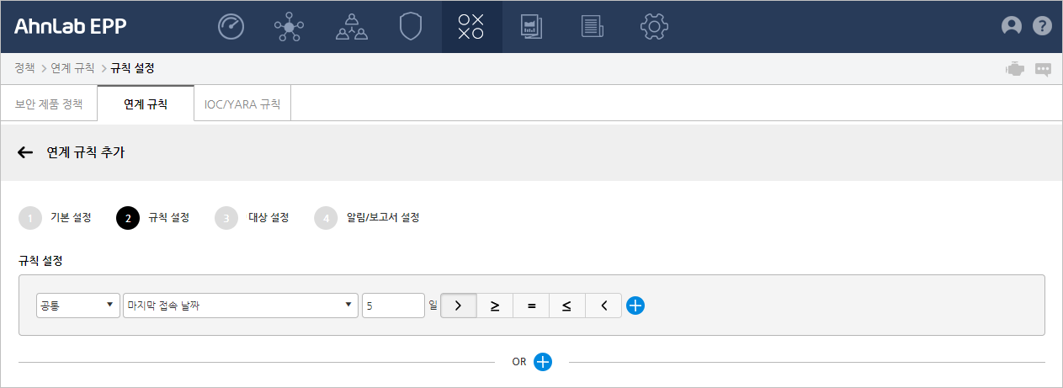

(2)규칙 설정에서 연계 규칙의 세부 규칙을 설정합니다. 규칙을 설정할 대상은

공통, V3/EDR에서 선택할 수 있습니다. 규칙 생성 시 하나의

규칙안에 모든 조건을 만족해야 하는 경우는 AND 조건 추가( )를 클릭하여 조건을 추가합니다. OR 규칙 조건 추가는 설정한 여러 규칙 중에서 한 가지만 충족되어도 조건을 만족합니다.

)를 클릭하여 조건을 추가합니다. OR 규칙 조건 추가는 설정한 여러 규칙 중에서 한 가지만 충족되어도 조건을 만족합니다.

마지막 접속 날짜: 에이전트가 관리 서버로

접속한 마지막 날짜에 대한 규칙을 설정합니다. 마지막 접속 날짜에 대한 규칙 설정 시 초과/이상/동일/이하/미만의

연산자를 지원합니다. 마지막 접속 날짜는 숫자로 입력해야 합니다.

라이선스 정보 없음: 라이선스 정보가

없는 에이전트에 대한 규칙을 설정합니다.

사용자 정보 없음: 사용자 정보가 입력되지

않은 에이전트에 대한 규칙을 설정합니다.

에이전트 버전: 에이전트 프로그램에 대한

버전 규칙을 설정합니다. 규칙 설정 시 동일/유사 연산자를 지원합니다.

동일(=) 조건 선택 시, 빌드 버전을 함께 입력해야 합니다.(예:

1.0.3.3(1234))

설치된

보안 제품: 에이전트가 설치된 단말에 설치되어 있는 보안 제품에 대한 규칙을 설정합니다. 설치된 보안 제품은 보안

제품 현황에서 확인할 수 있습니다.

참고

참고

V3, EDR 규칙 설정 시, 설정하는 시간 조건('분 이내')은

연계 규칙 추가 시 첫 단계에서 설정한 검색

주기보다 작게 설정해야 합니다.

V3: V3 제품의 연계 규칙을 설정합니다.

악성코드/평판

기반 탐지 횟수: 악성코드/평판 기반 탐지 횟수에 대한 규칙을 설정합니다. 탐지 횟수에 대한 규칙 설정 시 초과/이상/동일/이하/미만 연산자를 지원합니다. 악성코드/평판 기반 탐지 횟수와

탐지 시간(분)은 숫자로 입력하십시오. 예) 탐지 횟수: 10, 연산자: >,

시간: 10으로 설정하면 10분 이내에 탐지된 횟수가 10회를 초과하면 규칙을 만족합니다.

악성코드

진단명: 악성코드 진단명에 대한 규칙을 설정합니다. 악성코드 진단명은 최대 128자까지 입력할 수 있습니다. 악성코드

진단명에 대한 규칙 설정 시 동일/유사 연산자를 지원합니다. 예)

악성코드 진단명: spy, 연산자: Like, 시간: 10분으로 설정하면

10분 이내에 spy로 시작하는 악성코드가 진단되면 규칙을 만족합니다.

V3

미설치: V3 제품의 미설치에 대한 규칙을 설정합니다. V3가 설치되지 않았으면 규칙을 만족합니다.

마지막

엔진 업데이트 날짜: 마지막 엔진 업데이트 날짜에 대한 규칙을 설정합니다. 규칙 설정 시 초과/이상/동일/이하/미만

연산자를 지원합니다. 마지막 엔진 업데이트 날짜는 숫자로 입력하십시오. 예) 마지막

엔진 업데이트 날짜: 3, 연산자: >로 설정하면, 마지막 엔진 업데이트 날짜가 4일째 되는 날부터

규칙의 조건에 만족합니다.

실시간

검사 미사용: 에이전트가 설치된 단말 시스템에 설치되어 있는 V3 제품의 실시간 검사 미사용에 대한 규칙을 설정합니다.

실시간 검사가 사용 중이 아니면 규칙의 조건에 만족합니다.

마지막

검사 날짜: 에이전트가 설치된 단말 시스템에 설치되어 있는 V3 제품의 마지막 악성코드 검사 날짜에 대한 규칙을 설정합니다.

마지막 검사 날짜에 대한 규칙 설정 시 초과/이상/동일/이하/미만

연산자를 지원합니다. 마지막 검사 날짜는 숫자로 입력하십시오. 예) 마지막 검사

날짜: 7, 연산자: <로

설정하면 마지막으로 검사를 수행한 날짜가 7일 미만(6일부터~)이 되면 조건에 만족합니다.

네트워크

침입 차단 탐지 횟수: 에이전트가 설치된 단말 시스템에 설치되어 있는 V3 제품의 네트워크 침입 차단 탐지 횟수에 대한

규칙을 설정합니다. 규칙 설정 시 초과/이상/동일/이하/미만 연산자를

지원합니다. 네트워크 침입 차단 탐지 횟수는 숫자로 입력하십시오. 예) 네트워크 침입 차단 탐지 횟수:

10, 연산자: >, 시간: 10으로 설정하면 10분 이내에 탐지된 횟수가 10회를 초과하면 규칙을

만족합니다.

네트워크

침입 차단 규칙 이름: 에이전트가 설치된 단말 시스템에 설치되어 있는 V3 제품의 네트워크 침입 차단 규칙 이름에 대한

탐지 규칙을 설정합니다. 규칙 설정 시 동일/유사 연산자를 지원합니다.

예) 네트워크 침입 차단 규칙 이름: malicious-worm32_script, 연산자: = 으로 설정하면 malicious-worm32_script과 동일한

네트워크 차단 규칙 이름이 확인 되면 규칙을 만족합니다.

EDR: EDR에 대한 연계 규칙을 설정합니다. 프로세스에 대한 규칙 설정 시,

프로세스 이름, 프로세스 경로, 파일 해시값 중 1개 이상은 반드시 입력해야 합니다.

참고

참고

EDR 규칙 설정에서 프로세스,

레지스트리, 네트워크 URL, 네트워크 IP 주소에 대한 규칙을 설정한 경우, 대응 설정에서 사용자

정의 탐지를 선택할 수 있습니다. 대응 설정을 사용자 정의 탐지로 설정하면 해당 규칙 만족 시, 탐지

> 사용자

정의에서 탐지된 내용을 확인할 수 있습니다.

프로세스

이름: 탐지된 프로세스의 이름입니다. 프로세스 이름은 규칙 설정 시 동일

연산자만 지원합니다.

프로세스

경로: 탐지된 프로세스의 파일 경로입니다. 프로세스 경로는 프로세스 이름을 포함한 전체 경로를 입력하십시오.(예: C:\\Temp\\test.exe)

파일

해시값: 탐지된 프로세스의 해시값 정보입니다.

시간: 프로세스가 탐지된 시간입니다. 특정 정보(프로세스 이름, 프로세스 경로,

파일 해시값)를 가지고 있는 프로세스가 설정한 시간 내에 탐지된 정보로 규칙을 생성할 경우, 시간을 입력할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

레지스트리: 레지스트리에 대한 규칙을

설정합니다. 입력한 레지스트리 키/값/데이터 정보를 모두 만족하면 규칙을 만족합니다. 규칙 설정 시 동일 연산자만 지원합니다.

참고

참고

프로세스,

레지스트리, 네트워크 URL을 AND 조건으로 추가하는 경우, 각 항목을 1개씩만 등록할 수 있습니다.

예) '프로세스 규칙 AND 레지스트리

규칙 AND 네트워크 URL 규칙' 조건은 가능하지만 '프로세스

규칙 AND 프로세스 규칙

AND 레지스트리 규칙 AND 네트워크 URL 규칙' 과 같이 프로세스 항목에 대해 2개의 규칙은 등록할 수 없습니다.

네트워크 IP 주소: 네트워크 IP 주소에

대한 규칙을 설정합니다. 입력한 IP 정보가 설정한 시간내에 탐지되면 규칙을 만족합니다. IP 주소에 대한 규칙 설정

시 동일과 조건 제외(NOT)

연산자를

지원합니다.

IP

주소: IP 주소는

IPv4 주소 형식으로 입력하십시오. 동일 연산자 선택 시, 입력한

IP 주소와 동일하면 규칙을 만족합니다. 조건 제외(NOT) 연산자를

선택하면 입력한 IP 주소나 IP 주소 범위를 조건에서 제외합니다. 예) IP 주소 범위에 192.168.1.1~192.168.1.10를

입력하고 조건 제외(NOT) 연산자를 선택하면, 192.168.1.1~192.168.1.10의

IP 주소 범위를 제외한 192.168.2.x~ 등의 범위가 대상이 됩니다.

시간: 설정한 IP 주소에 대한 행위 탐지 시 시간 조건을 설정할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다. IP

주소를 AND 조건으로 추가 시, 시간 조건은 첫 번째 규칙에서 설정한 값이 적용됩니다.

참고

참고

IP 주소를 AND 조건으로 추가 시,

시간 조건은 첫 번째 규칙에서 설정한 값이 적용됩니다. 설정한 시간 내에 규칙을 만족하면 연계된 대응 설정과 알림 및 보고서

생성 등의 작업이 수행됩니다.

예) 첫번째 규칙을 "IP 주소: 192.168.0.1, 시간: 60분"으로 설정한 경우, 두번째 네트워크

IP 주소 규칙의 시간 조건은 첫 번째 규칙에서 설정한 '시간'인 60분과 동일하게 적용됩니다.

네트워크 URL: 네트워크 URL에 대한

규칙을 설정합니다. 입력한 URL 정보가 설정한 시간내에 탐지되면 규칙을 만족합니다. 규칙 설정 시 동일

연산자를 지원합니다.

URL: http://(https://)를

제외하고, IP 주소 또는 도메인 주소 형식으로 입력하십시오. (예: ahnlab.com, 172.100.100.1:8888)

시간: 설정한 URL에 대한 행위 탐지 시, 시간 조건을 설정할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

포트: 포트에 대한 규칙을 설정합니다.

입력한 포트 번호가 설정한 시간내에 탐지되면 규칙을 만족합니다.

포트 번호: 포트 번호는

단일/범위로 입력할 수 있으며, 여러 개를 입력할 때는 쉼표(,)로 구분하여 입력하십시오. 포트 번호는 1~65535

사이의 값을 입력할 수 있습니다. (예: 5000, 5000-5010)

시간: 설정한 포트 번호에 대한 행위 탐지 시, 시간 조건을 설정할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

행위 유형별 Unknown

탐지 횟수: 행위 유형별 Unknown 탐지 횟수에 대한 규칙을 설정합니다. 예) 주요 행위: 인젝션, 위험도: High, 탐지

횟수: 10, 연산자: >, 시간: 10으로 설정하면, 위험도가 High인 인젝션 행위가 10분 이내에

10회를 초과하면 규칙을 만족합니다. 행위 유형별 Unknown 탐지 횟수는 행위별 설정대로 동작합니다.

주요

행위: 탐지 횟수 규칙을 생성하기 위한 주요 행위를 설정합니다. 주요 행위는 랜섬웨어 행위, 인젝션, 네트워크 접속,

시스템 설정 변경, 권한 상승, 파일리스(Fileless), 기타에서 선택할 수 있습니다.

위험도:

행위 유형별 Unknown 탐지 횟수를 확인할 위험도를 설정할 수 있습니다. 위험도는 High, Medium, Low,

None에서 선택할 수 있습니다.

탐지

횟수: 탐지 횟수를 설정할 수 있습니다. 탐지 횟수는 초과/이상/동일/이하/미만

연산자를 지원합니다.

시간: 행위 유형별 Unknown 탐지 횟수에 대한 시간 조건을 설정할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

참고

참고

행위 유형별 Unknown 탐지 횟수는

행위별로 동작합니다.

Unknown

탐지 횟수: Unknown 탐지 횟수에 대한 규칙을 설정합니다. Unknown 탐지 횟수는 설정한 시간 내에 모든 행위

유형(섬웨어 행위, 인젝션, 네트워크 접속, 시스템 설정 변경, 권한 상승, 파일리스(Fileless), 기타)에 대한

탐지 횟수의 합이 설정한 탐지 횟수를 만족하면 규칙을 만족합니다. 예) 위험도:

High, 탐지 횟수: 10, 연산자: >, 시간: 10으로 설정하면, 10분 이내에 위험도가 High이고

탐지된 탐지 횟수가 10회를 초과하면 규칙을 만족합니다.

위험도: Unknown 탐지 횟수를 확인할 위험도를 설정할 수 있습니다. 위험도는

High, Medium, Low, None에서 선택할 수 있습니다.

탐지 횟수: 탐지 횟수를 설정할 수 있습니다. 탐지 횟수는 초과/이상/동일/이하/미만

연산자를 지원합니다.

시간: Unknown 탐지 횟수에 대한 시간 조건을 설정할 수 있습니다. 시간은

연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

명령

파라미터: 명령 파라미터에 대한 규칙을 설정합니다. 설정한 시간 이내에 탐지된 행위 정보에서 입력한 명령 파라미터를 만족하면

규칙을 만족합니다. 예) 파라미터: http://test.com /q test

/i test, 시간: 10으로 설정하면, 10분 이내에

파라미터에 입력한 정보가 탐지되면 규칙을 만족합니다.

파라미터: 탐지할 명령 파라미터를 입력합니다. 파라미터는 프로세스나 파일이 실행될

때, 인자로 넘어오는 정보입니다.

시간: 명령 파라미터에 대한 시간 조건을 설정할 수 있습니다. 시간은 연계 규칙의

첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

사용자

정의 유형별 탐지 횟수: 사용자 정의 유형별 탐지 규칙을 설정할 수 있습니다. 예) 규칙

유형: IOC, 위험도: Low, 탐지 횟수: 10, 시간: 10으로 설정하면, 10분 이내에 위험도가 Low인

IOC 규칙의 탐지 횟수가 10회를 초과하면 규칙을 만족합니다.

규칙 유형: IOC, YARA 규칙에서 선택할 수 있습니다.

위험도: 사용자 정의 유형별 탐지 횟수를 확인할 위험도를 설정할 수 있습니다.

위험도는 High, Medium, Low, None에서 선택할 수 있습니다.

탐지 횟수: 탐지 횟수를 설정할 수 있습니다. 탐지 횟수는 초과/이상/동일/이하/미만

연산자를 지원합니다.

시간: 사용자 정의 유형별 탐지 횟수에 대한 시간 조건을 설정할 수 있습니다.

시간은 연계 규칙의 첫 단계에서 설정한 검색 주기보다 작게 설정해야 합니다.

사용자

정의 탐지 횟수: 사용자 정의 탐지에 대한 규칙을 설정할 수 있습니다. 예) 위험도:

High, 탐지 횟수: 10, 시간: 10으로 설정하면, 10분 이내에 위험도가 High로 탐지된 사용자

정의 탐지 횟수가 10회를 초과하면 규칙을 만족합니다.

위험도: 사용자 정의 탐지 횟수를 확인할 위험도를 설정할 수 있습니다. 위험도는

High, Medium, Low, None에서 선택할 수 있습니다.

탐지 횟수: 탐지 횟수를 설정할 수 있습니다. 탐지 횟수는 초과/이상/동일/이하/미만

연산자를 지원합니다.

시간: 사용자 정의 탐지 횟수에 대한 시간 조건을 설정할 수 있습니다. 시간은

연계 규칙의 첫 단계에서 설정한 검색

주기보다 작게 설정해야 합니다.

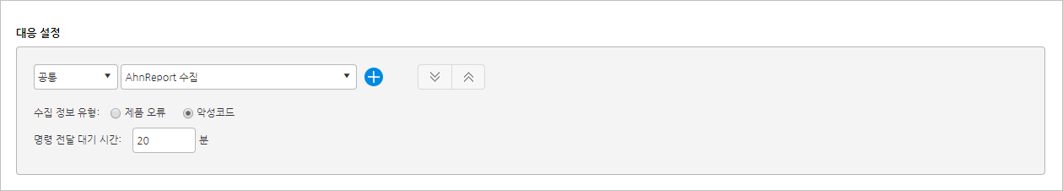

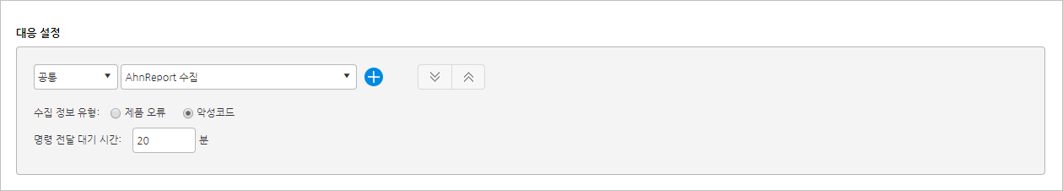

대응

설정에서 대응 방법을 선택하거나 필요한 정보를 입력합니다. 설정한 대응 목록을 아래로( )

, 위로(

)

, 위로( )

이동하여 대응의 우선 순위를 조정할 수 있습니다.

)

이동하여 대응의 우선 순위를 조정할 수 있습니다.

공통:

설정된 규칙에 대한 공통 대응 규칙을 설정합니다. AND 조건 추가( )를 통해 여러개의 대응 규칙을 추가하거나 추가된 대응 규칙을 조건에서 삭제(

)를 통해 여러개의 대응 규칙을 추가하거나 추가된 대응 규칙을 조건에서 삭제( )

할 수 있습니다.

)

할 수 있습니다.

공지 사항 보내기: 규칙을 만족하는 에이전트를

대상으로 공지 사항을 보냅니다.

공유 폴더 정보 가져오기: 규칙을 만족하는

에이전트를 대상으로 에이전트가 설치된 시스템의 공유 폴더 정보를 가져옵니다.

모든 공유 폴더 해제: 규칙을 만족하는

에이전트를 대상으로 에이전트가 설치된 시스템의 모든 공유 폴더를 해제합니다.

AhnReport 수집: 규칙을 만족하는

에이전트를 대상으로 에이전트가 설치된 시스템의 AhnReport를 수집합니다. AhnReport 수집 시, AhnReport

수집 유형을 제품 오류와 악성코드에서 선택하여 수집할 수 있습니다. 제품 오류

선택 시, 제품의 동작상에 오류가 발생한 경우 원인 분석을 위한 시스템 정보, 제품 정보 및 로그 정보를 수집합니다.

악성코드 선택 시, 악성코드 분석을 위한 시스템 정보, 의심 파일,

제품의 엔진 정보등 다양한 정보를 수집합니다. AhnReport 수집 명령 전달 대기 시간은 30~120분 사이의 값을

입력할 수 있습니다. 예를 들어 명령 전달 대기 시간을 20분으로 설정한 경우, 20분이 경과하도록 에이전트에서 응답이

없는 경우 명령 전달에 실패한 것으로 판단합니다.

사용자 정보 입력 창 표시: 사용자 정보

입력 창을 표시할 때, 필수로 입력해야 하는 정보를 설정할 수 있습니다.

V3: 설정된 규칙에 대한 V3 제품의 대응 규칙을 설정합니다.

V3

수동 업데이트: 에이전트가 설치된 시스템의 V3 제품을 수동으로 업데이트합니다. V3 업데이트 시 엔진과 패치 파일을

업데이트 할 수 있습니다.

V3

네트워크 차단: 에이전트가 설치된 시스템의 V3 제품에 네트워크 차단 명령을 내립니다.

주의

주의

선택한 대상에 대해 V3 네트워크 차단 명령을

내리면, 에이전트의 네트워크 연결이 모두 끊어지므로 주의가 필요합니다.

V3

네트워크 차단 해제: 에이전트가 설치된 시스템의 V3 제품에 네트워크 차단 해제 명령을 내립니다.

악성코드

검사: 에이전트가 설치된 시스템의 V3 제품에 악성코드 검사 명령을 내립니다.

악성코드

검사 종료: 에이전트가 설치된 시스템의 V3 제품에 악성코드 검사 종료 명령을 내립니다. 악성코드 검사 종료 명령은 실행

중인 수동 검사나 예약 검사를 종료합니다. 악성코드 검사 종료 명령은 V3 Net for Unix/Linux Server에만

적용됩니다.

시스템

최적화: 에이전트가 설치된 시스템의 V3 제품에 시스템 최적화 명령을 내립니다.

EDR: 설정된 규칙에 대한 EDR 제품의 대응 규칙을 설정합니다. 규칙 설정에서

행위 유형별 Unknown 탐지 횟수 규칙을 설정한 경우, 대응 규칙으로

파일 검색/파일 수집을 선택하면 탐지

파일 자동 처리 옵션이 표시됩니다. 탐지 파일 자동 처리 옵션은 Unknown 탐지 정보를 기반으로 파일

검색/파일 수집을 수행하므로 관련 정보를 수동으로 입력할 필요가 없습니다.

참고

참고

프로세스에 종료에 대한 대응 설정 시,

프로세스 이름, 프로세스 경로, 파일 해시값 중 1개 이상은 반드시 입력해야 합니다.

프로세스 종료: 대응 조건에 입력한 정보를

만족하는 프로세스를 종료합니다. 프로세스 이름, 프로세스 경로, 파일 해시값 중 1개 이상은 반드시 입력해야 합니다.

프로세스

이름: 종료할 프로세스의 이름입니다.

프로세스

경로: 종료할 프로세스의 파일 경로입니다.

해시값:

종료할 프로세스의 해시값 정보입니다.

파일 검색: 대응 조건에 해당하는 파일을

검색합니다. 입력 방식에는 파일 정보를 수동으로 입력하는 직접 입력과

탐지된 파일 정보를 기반으로 자동 검색하는 탐지 파일 자동 처리가

있습니다. 탐지 파일 자동 처리 옵션은 규칙

설정에서 행위 유형별 Unknown 탐지 횟수를 선택한

경우에만 화면에 표시됩니다. 직접 입력 선택 시, 아래 입력한 대응 조건을 만족하는 파일을 검색합니다. 파일 이름이나

해시값(MD5) 중 하나는 반드시 입력해야 합니다.

파일 이름: 검색할 파일 이름입니다.

해시값: 검색할 프로세스의 해시값 정보입니다.

파일 크기: 검색할 파일의 크기입니다. 단위는 bytes 단위로 입력하십시오.

입력한 파일 크기는 >, >=, =, <=, <의 비교 조건을 사용할 수 있습니다.

참고

참고

파일의 크기 비교 조건은 다음과 같습니다.

입력한 파일 크기보다 큼: >

입력한 파일 크기보다 크거나 같음: >=

입력한 파일 크기와 동일함: =

입력한 파일 크기보다 작거나 같음: <=

입력한 파일 크기보다 작음: <

파일 경로:

검색할 파일의 경로입니다. 하위 경로 포함을 선택하면, 파일 경로가

폴더일 경우 폴더의 하위 경로까지 포함합니다.

파일 생성 시간:

파일의 생성 시간을 나타냅니다. 조건 추가를 선택하고 파일의 생성

시간에 대한 기간을 선택할 수 있습니다. 파일 생성 시간은 선택적으로 조건 추가할 수 있습니다.

파일 수정 시간:

파일의 최종 수정 시간을 나타냅니다. 조건 추가를 선택하고 파일의

수정 시간에 대한 기간을 선택할 수 있습니다. 파일의 수정 시간은 선택적으로 조건 추가할 수 있습니다.

파일

수집: 대응 조건에 해당하는 파일을 수집합니다. 입력 방식에는 파일 정보를 수동으로 입력하는 직접

입력과 탐지된 파일 정보를 기반으로 자동 수집하는 탐지 파일 자동

처리가 있습니다. 탐지 파일 자동 처리 옵션은 규칙 설정에서 행위 유형별 Unknown

탐지 횟수를 선택한 경우에만 화면에 표시됩니다. 직접 입력 선택 시, 아래 입력한 대응 조건을 만족하는 파일을

검색합니다.

파일 이름:

수집할 파일의 이름입니다.

파일

경로: 수집할 파일이 위치한 경로입니다. 파일 경로는 파일 이름을 포함한 전체 경로를 입력해야 합니다.(예: C:\Temp\test.exe)

EDR

네트워크 차단: 에이전트 시스템의 네트워크를 차단합니다.

EDR

네트워크 차단 해제: 차단된 에이전트 시스템의 네트워크를 차단 해제합니다.

파일

삭제: 대응 조건에 입력한 정보를 만족하는 파일을 삭제합니다.

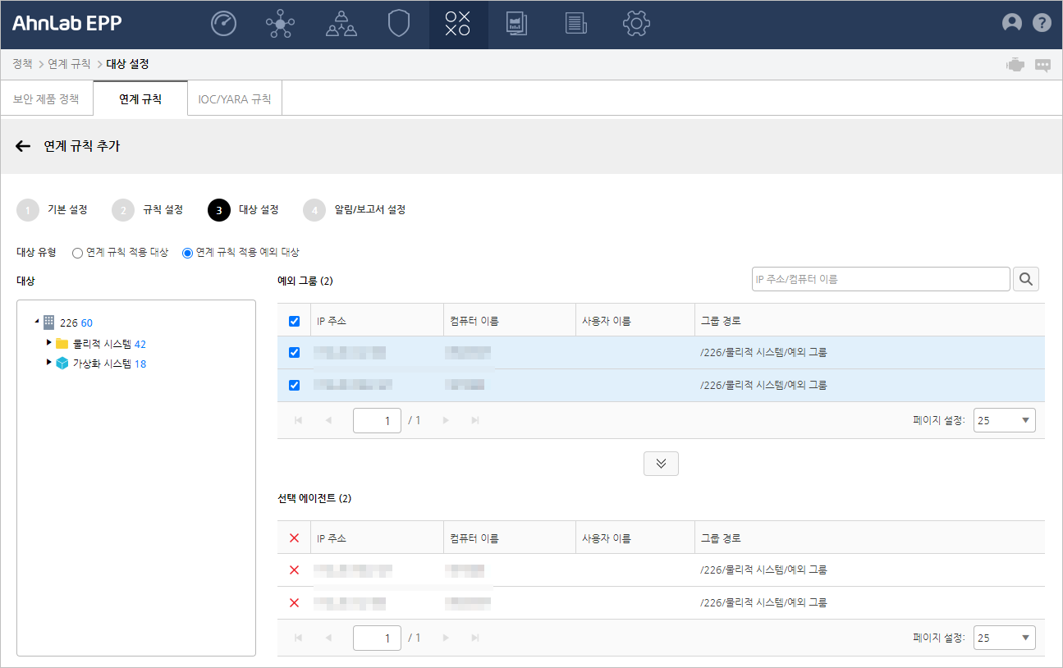

(3)대상 설정에서 연계 규칙을 적용하거나 적용하지 않을 대상을 설정합니다.

대상 유형에서 연계 규칙 적용 대상과 적용 예외 대상을 선택 후,

대상 선택( )을 클릭하면 선택 에이전트 목록에 선택한 에이전트가 표시됩니다.

)을 클릭하면 선택 에이전트 목록에 선택한 에이전트가 표시됩니다.

- 대상 유형: 연계 규칙을 적용하거나 적용하지 않을 예외 대상을 설정합니다.

- 연계 규칙 적용 대상: 연계

규칙을 적용할 대상을 설정합니다. 왼쪽 대상의 도메인이나 그룹에서

연계 규칙을 적용할 대상을 선택하십시오.

- 연계 규칙 적용 예외 대상:

연계 규칙을 적용하지 않을 예외 대상을 설정합니다. 왼쪽 대상의 도메인이나

그룹에서 연계 규칙을 적용하지 않을 대상을 선택하십시오.

다음을 클릭합니다.

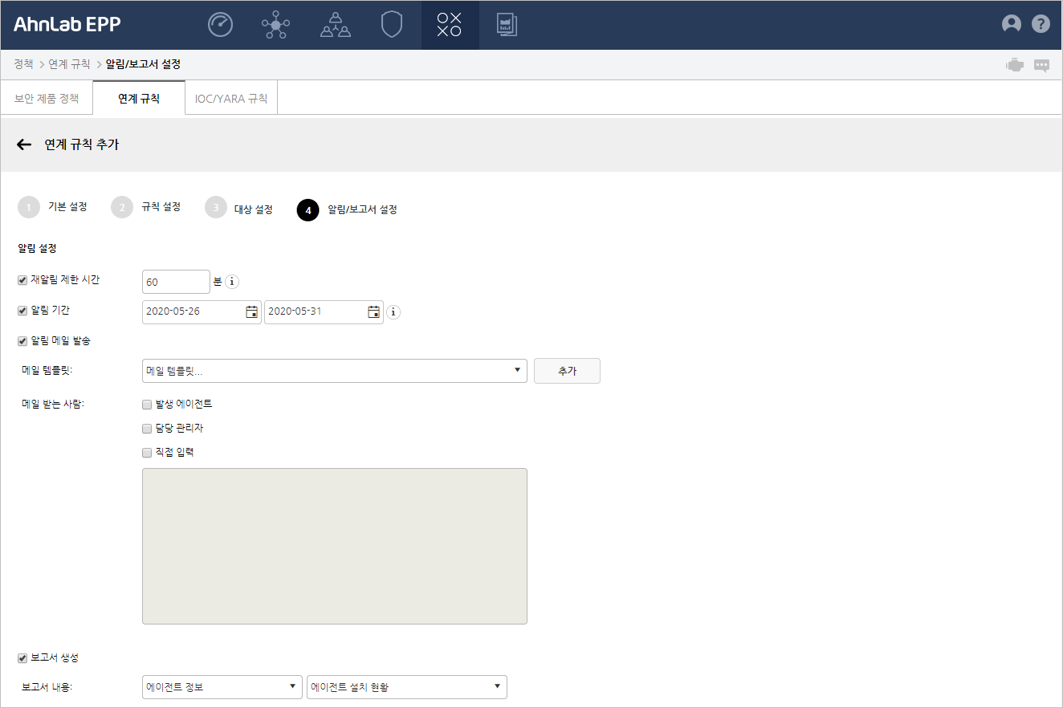

(4)알림/보고서 설정에서 규칙에 해당하는 조건 만족 시 알림 설정과 보고서

생성 여부를 설정합니다.

재알림 제한 시간: 설정한 시간 내에

알림을 다시 전송하지 않습니다. 재알림 제한 시간은 1~1440 사이의 값을 입력하십시오.

알림 기간: 알림 메일을 발송할 기간을

설정합니다. 알림 기간을 설정하지 않으면 영구적으로 알림이 발송됩니다.

알림 메일 발송: 관리자 계정 또는 에이전트

사용자 정보의 메일 주소가 설정된 경우 메일이 발송됩니다.

참고

참고

알림 메일 발송을 위해 메일 서버 설정이 필요합니다. 메일 설정은 메일

서버에서 설정할 수 있습니다.

참고

참고

알림 메일 발송을 위한 메일 템플릿은 메일

템플릿 관리에서 생성할 수 있습니다.

메일

받는 사람: 메일을 받는 사람을 설정합니다. 메일을 받는 사람은 발생 에이전트나 담당 관리자를 선택하거나 메일 주소를

직접 입력할 수 있습니다.

담당

관리자: 알림 상황이 발생한 에이전트의 관리자에게 메일을 발송합니다.

발생

에이전트: 알림 상황이 발생한 에이전트 사용자에게 메일을 발송합니다.

직접

입력: 받는 사람의 메일 주소를 직접 입력합니다. 받는 사람이 여러 명인 경우 ;로 구분합니다 (예: 123@ahnlab.com;

456@ahnlab.com)

보고서

생성: 설정한 연계 규칙을 만족하는 경우, 관리자가 선택한 보고서 내용으로

보고서를 생성합니다. 보고서를 생성할 수 있는 항목은 보고서 생성을

참고하십시오.

확인을

클릭합니다. 연계 규칙 화면에서 추가된 연계

규칙을 확인합니다.

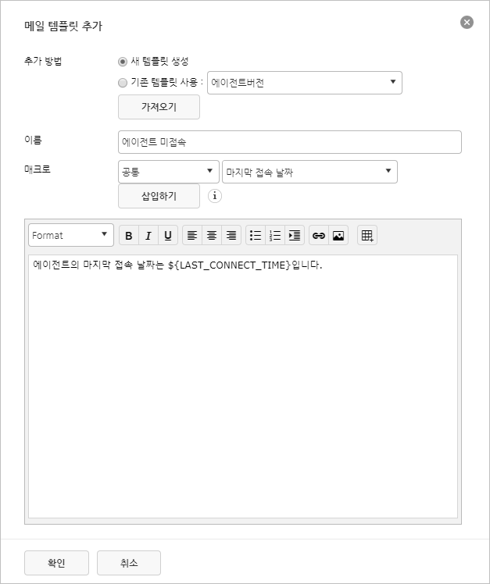

메일 템플릿을 생성합니다. 메일 템플릿 생성 방법은 새 템플릿을 생성하거나 기존 템플릿을 가져오기 한 후 수정할 수 있습니다.

- 추가 방법: 메일 템플릿을 추가합니다. 메일 템플릿은 새로 생성하거나 기존 템플릿을

가져오기하여 생성할 수 있습니다.

- 새 템플릿 생성: 메일 템플릿을

새로 생성합니다.

- 기존 템플릿 사용: 템플릿 선택...을 클릭하여 기존에 생성된 메일 템플릿을 선택하고 가져오기를 클릭합니다. 가져오기를 클릭하면 메일 본문에 템플릿에 포함된 매크로와

내용이 본문에 추가됩니다.

- 이름: 메일 템플릿을 이름을 입력합니다.

- 매크로: 메일 본문에 삽입할 매크로를 선택합니다. 매크로는 공통과 각 제품 라이선스에서

선택할 수 있습니다. 매크로에서 공통, V3, EDR, EPM, EPrM, ESA

중 하나를 선택하면 각 라이선스별 지원 가능한 매크로를 목록에서 확인할 수 있습니다. 매크로를 선택하고 삽입하기를

클릭하면 메일 본문에 매크로가 추가되며, 메일 내용은 상단의 편집 메뉴를 이용하여 편집할 수 있습니다.

연계 규칙 수정

연계 규칙을 수정하는 방법은 다음과 같습니다.

웹 화면 위쪽의 대 메뉴에서 정책을

선택합니다.

정책

규칙 > 연계 규칙을 클릭합니다.

연계 규칙 목록을 확인합니다.

수정하려는 연계 규칙을 선택하고 클릭합니다.

(1)기본

설정, (2)규칙 설정, (3)대상 설정, (4)알림/보고서 설정에서 필요한 항목을 설정합니다.

확인을

클릭합니다.

연계

규칙 목록에서 수정 사항을 확인합니다.

연계 규칙 삭제

연계 규칙을 삭제하는 방법은 다음과 같습니다.

웹 화면 위쪽의 대 메뉴에서 정책을

선택합니다.

정책

규칙 > 연계 규칙을 클릭합니다.

연계 규칙 목록을 확인합니다.

삭제하려는 연계 규칙을 선택하고 삭제( )를

클릭합니다.

)를

클릭합니다.

확인을

클릭합니다.

관련 정보

): 기준이 되는 수를 포함하지 않습니다. 예) 마지막 접속 날짜를 3으로

설정하면, 마지막 접속 날짜가 3일이 되면 규칙에 포함되지 않고 4일째 되는 날부터

규칙의 조건을 만족합니다.

): 기준이 되는 수를 포함하여, 기준이 되는 수를 넘는 수를 말합니다. 예) 마지막

접속 날짜를 5로 설정하면, 5를

포함하여 5 이상의 수는 규칙의 조건에 만족합니다.

): 기준이 되는 수를 포함하지 않고 그 수보다 작은 수를 말합니다. 예) 마지막 접속 날짜를

3으로 설정하면, 3을 포함하지 않고 2부터 규칙의 조건에 만족합니다.

): 기준이 되는 수를 포함하여, 기준이 되는 수보다 작은 모든 수를 말합니다. 예)

마지막 접속 날짜를 5로 설정하면, 5를 포함하여 5 이하의 수가

규칙의 조건에 만족합니다..

): 기준이 되는 수와 일치되는 수를 말합니다. 예) 마지막 접속 날짜를 5로 설정하면, 5와 동일한 수가 규칙의 조건에 만족합니다.

) : 입력한 문자열과 부분적으로 일치하는 데이터를 검색합니다. 예) 에이전트 버전을

5.0.0.1 Like로 설정하면 5.0.0.1(123)

등의 5.0.0.1로 시작하는 문자열이 규칙의 조건에 만족합니다.

![]() ): 하나의 규칙 내에서 여러 조건이 있다면 모든

조건을 만족해야 합니다.

): 하나의 규칙 내에서 여러 조건이 있다면 모든

조건을 만족해야 합니다.