On-Demand 검사는 악성 행위 또는 의심 행위 프로세스가 아닌 경우에도 에이전트 로그에서 프로세스를 선택하여 검사를 진행하고 연관 관계 다이어그램으로 프로세스의 행위를 확인할 수 있는 기능입니다.

![]() 참고

참고

EDR 라이선스 보유 시 확인할 수 있는 화면입니다.

On-Demand 검사에서 확인할 수 있는 주요 내용은 다음과 같습니다.

![]() 참고

참고

On-Demand 화면의 오른쪽 위에 있는 선택 상자에서 조회 기간을 최근

24시간,최근 48시간, 최근 7일, 최근 14일, 최근 30일, 사용자 정의 가운데 선택할 수 있습니다. 사용자

정의 선택 시, 달력( )을 클릭하면 날짜를 설정할 수 있고, 시계(

)을 클릭하면 날짜를 설정할 수 있고, 시계( )를 클릭하면 시간을 설정할 수 있습니다.

)를 클릭하면 시간을 설정할 수 있습니다.

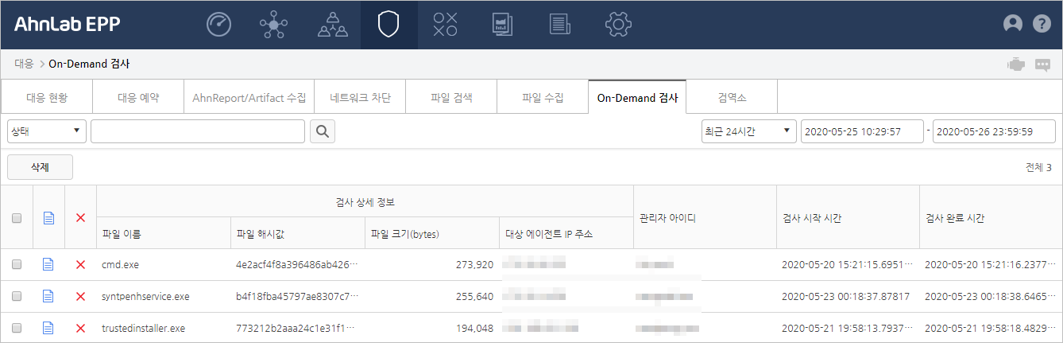

On-Demand 검사 목록에서는 On-Demand 검사 요청한 파일의 검사 상세 정보를 확인할 수 있습니다. On-Demand 검사 내용을 확인하는 방법은 다음과 같습니다.

웹 화면 위쪽의 대 메뉴에서 대응을 선택합니다.

대응 > On-Demand 탭을 선택합니다.

On-Demand 검사 목록을 확인합니다. 검사 결과를 클릭하면 On-Demand 검사 요청 프로세스에 대한 상세 행위 정보를 확인할 수 있습니다. On-Demand 검사는 로그 > 에이전트의 EDR 이력에서 프로세스 칼럼 정보에서 명령을 내릴 수 있습니다.

상태: 목록에서 On-Demand 검사의 진행 상태별로 선택하여 확인할 수 있습니다. On-Demand 검사가 완료되지 않은 경우를 확인하고자 할때는 대기, On-Demand 검사가 완료된 경우를 확인하고자 할때는 완료를 선택하여 확인할 수 있습니다. 또한 상태별로 검색어를 입력하여 원하는 정보만을 검색할 수 있습니다.

삭제: 선택 항목을 삭제합니다. 삭제할

파일을 선택 후 목록 왼쪽에 있는 삭제(![]() )를

클릭하거나 화면 상단의 삭제를 클릭합니다.

)를

클릭하거나 화면 상단의 삭제를 클릭합니다.

전체: On-Demand 검사 파일의 총 개수를 표시합니다.

검사 결과 보기(![]() ):

On-Demand 검사 요청한 프로세스의 연관 관계 다이어그램을 확인할 수 있습니다. 연관 관계 다이어그램내에서 해당

프로세스의 행위 정보를 확인할 수 있습니다. On-Demand 검사 결과가 존재하지 않을 경우, 검사

결과 없음(

):

On-Demand 검사 요청한 프로세스의 연관 관계 다이어그램을 확인할 수 있습니다. 연관 관계 다이어그램내에서 해당

프로세스의 행위 정보를 확인할 수 있습니다. On-Demand 검사 결과가 존재하지 않을 경우, 검사

결과 없음(![]() ) 으로 표시됩니다.

) 으로 표시됩니다.

검사 상세 정보: On-Demand 검사 프로세스에 대한 상세 정보를 확인할 수 있습니다.

파일 이름: On-Demand 검사 요청한 파일의 이름입니다.

파일 해시값: On-Demand 검사 요청한 파일의 해시값입니다.

파일 크기(bytes): On-Demand 검사 요청 파일의 크기입니다.

대상 에이전트 IP 주소: On-Demand 검사 요청한 대상 에이전트의 IP 주소입니다.

관리자 아이디: On-Demand 검사 명령을 내린 관리자의 계정입니다.

검사 시작 시간: On-Demand 검사 시작 시간입니다.

검사 완료 시간: On-Demand 검사가 완료된 시간입니다.

![]() 참고

참고

On-Demand 검사는 로그 > 에이전트의 EDR 이력에 남겨진 프로세스를 선택하여 해당 에이전트에 On-Demand 검사 명령을 내릴 수 있습니다.

연관 관계 다이어그램에서는 프로세스 실행과 의심 행위 관계를 3가지 트리 형태로 시각화하여 표시합니다. 연관 관계 다이어그램 및 상세 목록에서는 V3 엔진에서 탐지한 정보 이외에 부가적인 행위 정보도 표시하고 있는데, 부가적인 행위 정보는 회색으로 표시됩니다.

연관 관계 다이어그램에서 시스템, 파일, 프로세스, 레지스트리를 클릭하면 상세 정보를 확인할 수 있습니다. 연관 관계 다이어그램에서

시스템, 파일, 프로세스, 레지스트리, 네트워크의 각 항목을 클릭하면 오른쪽 화면에서 상세 정보를 확인할 수 있고, 대응하기 메뉴를 통해 탐지된 에이전트에 대응 명령을 내릴 수 있습니다. 대응하기 메뉴는 에이전트 시스템, 파일, 프로세스 선택에 따라 에이전트에 전달할

수 있는 명령은 달라질 수 있습니다. 연관 관계 다이어그램에서 주요 행위는

빨간색, 부가 정보는 연한 회색으로 표시됩니다. 다이어그램에서 악성으로 의심되는

탐지 프로세스는 해당 프로세스 옆에 빨간색() 이

표시됩니다.

참고

참고

연관 관계 다이어그램에서 주요 행위 이외에 부가적인 행위 정보는 회색으로 표시합니다.

연관 관계 다이어그램 상단 왼쪽에는 탐지 대상의 파일 이름과 해시값이 표시되며, 오른쪽에는 위험도와 관리자 확인 상태가 표시됩니다.

On-Demand 검사 요청 프로세스에 대한 요약 정보와 전체 행위 정보를 확인할 수 있습니다. 요약에서는 기본 정보와 주요 행위를 확인할 수 있고, 전체 행위 정보에서는 주요 행위를 비롯하여 탐지된 전체 행위에 대한 정보를 확인할 수 있습니다.

탐지 대상에 대한 탐지 시각, 파일 이름/경로, 해시값(MD5) 등의 기본 정보를 표시합니다.

탐지 시각을 기준(AT)으로 전, 후 30분 동안 탐지된 Artifacts 행위를 표시합니다. 타임라인(Timeline)에서 표시하는 행위 유형에는 문서 파일 열기, 브라우저를 통한 웹 연결, 파일 다운로드 등이 있습니다.

참고

참고

문서 파일 열기는 Windows 10 이상부터 지원합니다.

부가 정보: 행위 유형(문서 파일 열기, 브라우저를 통한 웹 연결, 파일 다운로드)에 따른 부가적인 정보를 표시합니다.

문서 파일 열기: 실행한 프로그램과 유입 경로(Source) 등이 표시될 수 있습니다.

브라우저를 통한 웹 연결: 브라우저 탭에 표시되는 내용이 표시될 수 있습니다.

파일 다운로드: 파일 크기, 파일 이름, 파일 경로 등이 표시될 수 있습니다.

On-Demand 검사 대상의 주요 의심 행위를 표시합니다. 프로세스의 경우, 프로세스 아이디(PID)가 함께 표시됩니다.

참고

참고

주요 행위 정보에 대한 설명은 탐지 행위를 참고하십시오.

전체 행위 정보에서는 객체별 탐지 내용에 대한 상세

정보를 표시합니다. 전체 행위 정보옆에 위치하는 을

클릭하면 전체 행위 정보를 행위 발생 순서로 보기, 최근 행위 순서로 보기, 행위 분류별

보기에서 선택하여 볼 수 있습니다.

참고

참고

연관 관계 다이어그램에서 주요 행위에 해당하는 빨간색 화살표를 클릭하면, 전체 행위 정보에서 해당 주요 행위에 대한 프로세스 정보와 대상에 대한 상세 정보가 선택되어 표시됩니다.

전체 행위 정보 보기 설정: 전체 행위 정보 보기를 설정 할 수 있습니다.

행위 발생 순서로 보기: 행위가 발생한 시간 순서대로 행위 정보를 위에서 부터 표시합니다.

최근 행위 순서로 보기: 가장 최근에 발생한 행위 순서대로 행위 정보를 위에서 부터 표시합니다.

행위 분류별 보기: 상세 행위 정보를 행위 분류별로 표시합니다. 전체를 선택하면 프로세스, 파일, 레지스트리, 네트워크, 시스템에 대한 전체 행위를 상세 행위 정보에 표시합니다.

프로세스: 프로세스에 대한 행위만 상세 행위 정보에 표시합니다.

파일: 파일에 대한 행위만 상세 행위 정보에 표시합니다.

레지스트리: 레지스트리에 대한 행위만 상세 행위 정보에 표시합니다.

네트워크: 네트워크에 대한 행위만 상세 행위 정보에 표시합니다.

시스템: 시스템 관련 행위만 상세 행위 정보에 표시합니다.

전체 행위 정보 상세 보기: 전체 행위 정보의 상세 정보를 확인할 수 있습니다. 전체 행위 정보 하위의 프로세스나 파일명을 클릭하면 상세 정보가 표시됩니다.

참고

참고

구분에 표시되는 행위 객체에 따라 [프로세스 정보]와 [대상]에 표시되는 정보는 달라질 수 있습니다.

연관 관계 다이어그램에서 탐지 에이전트 시스템을 클릭하면 화면 오른쪽에 탐지된 에이전트 시스템에 대한 정보가 표시됩니다.

탐지 시스템의 컴퓨터 이름 옆,

아이콘을 클릭하면 탐지 > 에이전트

상세 정보로 이동하여 탐지된 에이전트 시스템에 대한 상세 정보를 확인할 수 있습니다. 또한 대응하기

메뉴를 통해 탐지된 에이전트 시스템 대응 명령을 내릴 수 있습니다.

참고

참고

YAML 구문 입력 방법은 사용자 정의 Artifact 수집을 참고하십시오.

EDR 이력 조회: 탐지된 에이전트 시스템의 EDR 이력을 확인할 수 있습니다. EDR 이력 조회를 클릭하면 로그 > 에이전트로 이동하여 탐지된 에이전트의 EDR 이력 정보를 확인할 수 있습니다.

악성코드 감염 정보 조회: 탐지된 에이전트 시스템의 악성코드 감염 내역을 확인할 수 있습니다. 악성코드 감염 정보 조회를 클릭하면 로그 > 에이전트로 이동하여 탐지된 에이전트의 악성코드 감염 정보를 확인할 수 있습니다.

에이전트 상세 정보 보기: 관리 > 에이전트 현황의 에이전트 상세 정보로 이동하여 탐지된 에이전트 단말의 상세 정보를 확인할 수 있습니다.

공지 사항 보내기: 관리자가 에이전트 사용자 단말에 실시간으로 메시지를 보내는 기능입니다. 공지 사항을 보내면 에이전트 단말의 작업 표시줄에 있는 에이전트 아이콘의 공지 사항 보기를 통해 메시지 내용을 확인할 수 있습니다.

악성코드 검사: 악성코드가 탐지된 에이전트 컴퓨터의 악성코드 감염 여부를 검사합니다. 서버에서 에이전트 단말에 악성코드 검사 명령을 전달하면 에이전트 컴퓨터에 설치된 보안 제품이 검사 설정에 따라 에이전트 컴퓨터를 검사합니다. 악성코드 검사 방법과 치료 방법은 보안 제품에 설정된 검사 방법과 치료 설정에 따라 처리합니다.

수동 업데이트: 악성코드가 탐지된 에이전트 컴퓨터에 수동 업데이트를 실행합니다. 업데이트할 대상 제품이 설치되어 있는 경우 업데이트를 실행합니다.

공유 폴더 해제: 에이전트 단말에 설정된 모든 공유 폴더를 해제합니다. 공유 폴더 해제 명령을 내릴 경우, 관리 목적 공유 폴더에 대한 제외 여부를 선택할 수 있습니다. 관리 목적 공유는 Windows가 기본적으로 제공하는 공유 폴더입니다.

가상 그룹: 에이전트를 가상 그룹(감시 그룹, 예외 그룹, 패치 테스트 그룹, 사용자 정의 가상 그룹)에 추가합니다. 가상 그룹에서는 감시 에이전트로 설정하여 특별 관리하거나, 예외 에이전트로 설정하여 서버에서 전달하는 모든 명령과 정책이 적용되지 않도록 설정할 수 있습니다.

연관 관계 다이어그램에서 프로세스 아이콘을 클릭하면 화면 오른쪽에 탐지된 프로세스에 대한 정보가 표시됩니다. 탐지된 프로세스에 대한 대응으로 프로세스 종료 명령을 내릴 수 있습니다.

대응하기: 탐지된 프로세스에 대한 파일을 수집하거나, 검색 및 프로세스 종료 명령을 내릴 수 있습니다.

프로세스 종료: 탐지된 프로세스에 대해 종료 명령을 내립니다. 프로세스 종료를 클릭하면 선택한 프로세스를 종료하시겠습니까?라는 메시지가 나타납니다. 예를 클릭하면 탐지된 에이전트 단말에 프로세스 종료 명령을 내립니다.

파일 검색: 탐지된 프로세스 정보를 기반으로 파일 검색을 수행 할 수 있습니다. 파일은 도메인/그룹, 에이전트, IP 주소 대역을 대상으로 검색할 수 있습니다. 파일 검색 결과는 대응 > 파일 검색 화면에서 확인할 수 있습니다.

파일 수집: 탐지된 프로세스에 대한 파일 수집 명령을 내릴 수 있습니다. 파일 수집을 클릭하면 선택한 파일을 수집하시겠습니까?라는 메시지가 나타납니다. 예를 클릭하면 탐지된 에이전트 단말에 파일 수집 명령을 내립니다. 파일 수집 명령에 대한 결과는 대응 > 파일 수집 화면에서 확인할 수 있습니다.

파일 삭제: 탐지된 파일에 대한 삭제 명령을 내릴 수 있습니다. 파일 삭제를 클릭하면 선택한 파일을 삭제하시겠습니까? 삭제한 파일은 대응 > 검역소에서 복원할 수 있습니다.라는 메시지가 나타납니다. 예를 클릭하면 에이전트에 파일 삭제 명령을 내립니다. 삭제된 파일은 대응 > 검역소에서 확인할 수 있습니다.

프로세스 ID: 탐지된 프로세스의 프로세스 아이디(PID)입니다.

파일 경로: 탐지된 프로세스의 경로를 나타냅니다.

해시값: 탐지된 프로세스의 해시값 정보입니다.

전자 서명: 탐지된 프로세스의 전자 서명 정보를 표시합니다. 전자 서명이 없는 경우, 없음으로 표시됩니다.

서명자: 탐지된 프로세스의 서명자가 표시됩니다. 예) Microsoft Windows

발급자: 전자 서명 인증서를 발급한 발급자가 표시됩니다. 예) Microsoft Windows Production PCA 2011

연관 관계 다이어그램에서 파일 아이콘을 클릭하면 화면 오른쪽에 탐지된 파일에 대한 정보가 표시됩니다. 탐지된 파일에 대한 대응으로 파일 검색과 파일 수집을 명령을 내릴 수 있습니다.

대응하기: 탐지된 파일에 대한 정보를 기반으로 파일을 검색하고 수집할 수 있습니다.

파일 검색: 탐지된 파일 정보를 기반으로 파일 검색을 수행 할 수 있습니다. 파일은 도메인/그룹, 에이전트, IP 주소 대역을 대상으로 검색할 수 있습니다. 파일 검색 결과는 대응 > 파일 검색 화면에서 확인할 수 있습니다.

파일 수집: 탐지된 파일에 대한 수집 명령을 내릴 수 있습니다. 파일 수집을 클릭하면 선택한 파일을 수집하시겠습니까?라는 메시지가 나타납니다. 예를 클릭하면 에이전트에 파일 수집 명령을 내립니다. 파일 수집 명령에 대한 결과는 대응 > 파일 수집 화면에서 확인할 수 있습니다.

파일 삭제: 탐지된 파일에 대한 삭제 명령을 내릴 수 있습니다. 파일 삭제를 클릭하면 선택한 파일을 삭제하시겠습니까? 삭제한 파일은 대응 > 검역소에서 복원할 수 있습니다.라는 메시지가 나타납니다. 예를 클릭하면 에이전트에 파일 삭제 명령을 내립니다. 삭제된 파일은 대응 > 검역소에서 확인할 수 있습니다.

서명자: 탐지된 파일의 서명자가 표시됩니다. 예) Microsoft Windows

발급자: 전자 서명 인증서를 발급한 발급자가 표시됩니다. 예) Microsoft Windows Production PCA 2011

참고

참고

대응하기의 파일 검색과 파일 수집에 대한 명령 진행 상태는 대응 메뉴 하위의 파일 검색, 파일 수집 화면에서 확인할 수 있고, 삭제된 파일은 검역소에서 확인할 수 있습니다.

연관 관계 다이어그램에서 네트워크 아이콘을 클릭하면 화면 오른쪽에 탐지된 네트워크 정보가 표시됩니다. 네트워크 정보에서는 별도의 대응하기가 없습니다.

연관 관계 다이어그램에서 레지스트리 아이콘을 클릭하면 화면 오른쪽에 탐지된 레지스트리 정보가 표시됩니다. 레지스트리 정보에서는 별도의 대응하기가 없습니다.